みむらです。

暑い日が続いておりますがいかがお過ごしでしょうか。

夏と言えば暑い。熱いなら、サーバの台数を減らせばいい。

それなら VMware ESXi と。そうなるわけです。

何もおかしいところはない、実に自然な思考回路です。

冗談は置いておいて。

ESXi 5.5 と vCenter Appliance 5.5 での組み合わせで動かしていますが、

6.0 も出たことですし、アップグレードしようということでやってみました。

1.VMware vCenter Server Appliance をダウンロード

2. 古い VMware vCenter Server Appliance の設定を変更する

変更する箇所は次の2点です。

・SSO (シングルサインオン) を設定する

・SSH ログインを有効にする

設定を変更するには:

VMware vCenter Server Appliance の設定画面を開いて設定を行います

( https://(サーバ名):5480/ にアクセスして出てくる画面です )

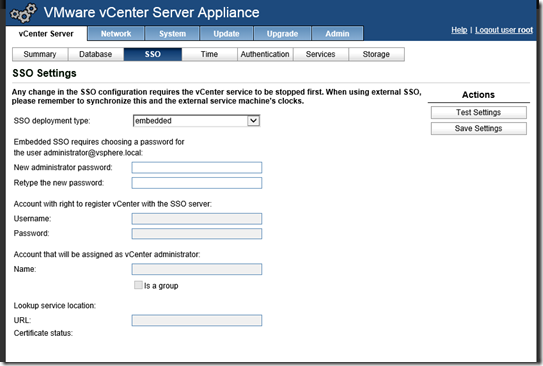

SSO ( シングルサインオン ) を設定する:

設定画面の “vCenter Server” タブの “SSO” をクリック。

他の認証システムを使用する場合は “SSO deloyment type” を変更すれば可能(だと思います)

小規模なシステムであれば “embedded” で大丈夫かと思います。

後は、設定したいパスワードを入力し、右側の “Save Settings” をクリックすれば

設定完了です。

SSH ログインを有効にする:

“Admin” タブに移動し、

画面下の “Administrator SSH login enabled” と “Certificate regeneration enabled” にチェックを入れ

”Submit” を押します。

3. VMware vCenter Server Appliance をアップグレード

1 でダウンロードした VMware VCSA ( VMware –VCSA-all-6.x.x… .iso ) のディスクを

マウント or 書き込んだディスクを読み込んで中のファイルを使えるようにします。

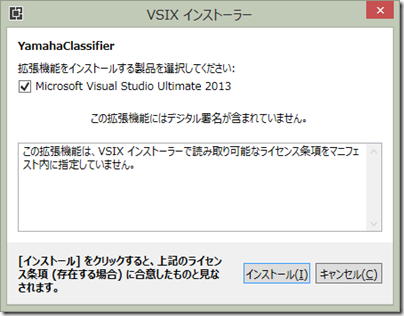

3.1. VMware Client Integration Plugin をインストール

ディスク内の “vcsa” フォルダ内の “VMware-ClientIntegrationPlugin..” をインストールします。

3.2. アップグレード画面を出す

ディスク直下の “vcsa-setup.html” をダブルクリックし、画面を表示します。

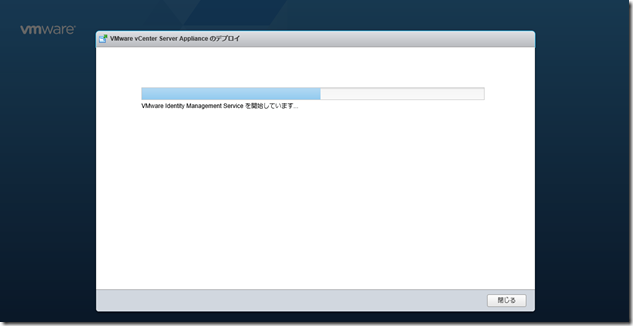

3.3. 後はウィザードに従ってアップグレードを行う

あとはこんな感じで待ちます・・・

長々と時間が掛かりますが、

完了すると古い vCenter がシャットダウンされ、新しい vCenter が立ち上がっています。

あとは、新しい vCenter のキーをインストールすれば完了です。

その他必要に応じて、Update Manager などのアップグレードや

ESXi のアップデートを行ってください。